Le cheval de Troie Emotet est de retour

Après 5 mois d’absence, le malware Emotet a refait surface en juillet 2020. Depuis début septembre l’ANSSI (Agence nationale de la sécurité des systèmes d’information) constate un ciblage d’entreprises et administrations françaises. La prudence est de mise !

Emotet : ses caractéristiques

Observé pour la première fois mi-2014 en tant que cheval de Troie bancaire, Emotet a évolué pour devenir un cheval de Troie modulaire. Ses différents modules actuels lui permettent :

- de récupérer les mots de passe stockés sur un système ainsi que sur plusieurs navigateurs (Internet Explorer, Mozilla Firefox, Google Chrome, Safari, Opera) et boîtes mail (Microsoft Outlook, Windows Mail, Mozilla Thunderbird, Hotmail, Yahoo! Mail et Gmail) ;

- de dérober la liste de contacts, le contenu et les pièces jointes attachées à des courriels ;

- de se propager au sein du réseau infecté en tirant parti de vulnérabilités SMB ainsi que des mots de passe récupérés.

Le code malveillant est distribué au travers de campagnes massives de courriels d’hameçonnage ; souvent parmi les plus volumineuses répertoriées. Ces courriels d’hameçonnage contiennent généralement des pièces jointes Word ou PDF malveillantes, et plus rarement des URL pointant vers des sites compromis ou vers des documents Word contenant des macros.

Ces campagnes d’attaques touchent tous types de secteurs d’activités à travers le monde. La France représente une cible des campagnes récentes d’Emotet.

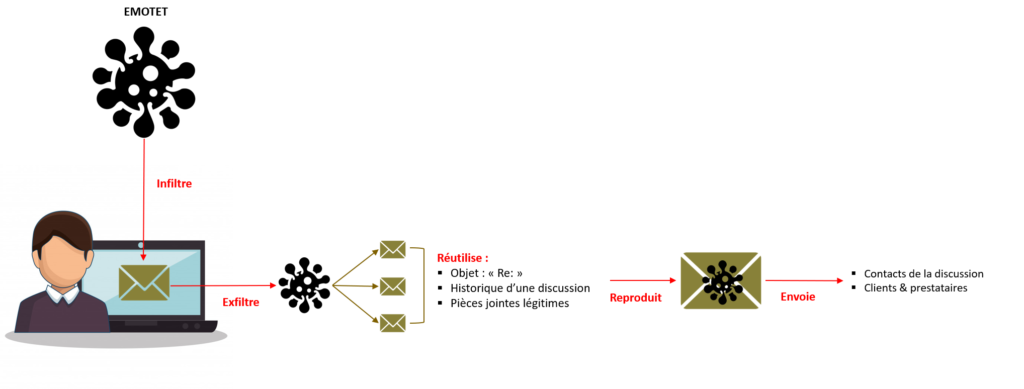

Emotet : sa technique d’attaque

Outre cette technique, Emotet se transmet via des mails d’hameçonnage grâce aux informations récupérées lors de l’infiltration des boîtes mails. Il usurpe l’image des entités piégées pour se diffuser aux listes de contacts exfiltrées. Les premières victimes sont souvent des sociétés de transport, de télécommunication ou encore institutions financières.

Les mails d’hameçonnage ne sont pas envoyés directement depuis la boîte mails de l’utilisateur piégé ; mais via l’infrastructure des attaquants sur la base d’adresses courriel expéditrices souvent typosquattées.

Solution

AGS Cloud vous recommande ses services afin de protéger votre entreprise et vos clients contre cette menace grandissante. Il s’agit avant tout de protéger vos mails avec des solutions anti-virus.

AGS Cloud et son partenaire VadeSecure vous expliquent comment :

Vade Secure adopte une méthode de détection multicouche pour Emotet, combinant différentes techniques pour assurer l’identification de toute variation du malware. Vous trouverez ci-dessous une brève explication de la manière dont notre filtre de contenu de messagerie identifie et bloque Emotet et les infections de logiciels malveillants similaires :

- Bien qu’Emotet soit unique, il contient des anomalies communes à tous les logiciels malveillants, dont nous avons identifiés les critères et que nous utilisons pour identifier les virus.

- Vade Secure a des algorithmes heuristiques spécifiques pour Emotet. Ils sont continuellement mis à jour, au fur et à mesure que de nouveaux comportements Emotet sont identifiés.

- Des équipes de SOC et de filtrage se concentrent sur le contenu de l’e-mail. Il en est de même pour les données utiles, l’analyse des documents et des fichiers .zip,. Dans le but de chercher du contenu suspect ; y compris les macros contenant des caractères suspects ou des fichiers exécutables et du code camouflé.

- L’antivirus effectue en temps réel l’analyse des pièces jointes, y compris les documents Office, les PDF et les fichiers .zip. A l’inverse du bac à sable où les logiciels malveillants peuvent rester inactifs.

- La solution surveille et bloque quotidiennement les URL et IP utilisées par Emotet.

- Emotet se diffuse par e-mail. Ses techniques sont similaires à certains égards aux techniques des spammeurs. En conséquence, Vade Secure exploite la notation heuristique anti-spam pour qualifier les e-mails. Si la première partie de l’e-mail est identifiée comme spam, le filtre bloquera l’e-mail sans avoir à analyser la pièce jointe.

- Les modèles d’apprentissage automatique recherchent les types de pièces jointes suspectes. Celles utilisées pour tromper les destinataires des e-mails (y compris les factures, un leurre populaire pour Emotet).

Afin de mieux sécuriser vos utilisateurs, AGS Cloud vous recommande également de :

- Sensibiliser les utilisateurs à ne pas activer les macros dans les pièces jointes. Être particulièrement attentifs aux courriels qu’ils reçoivent. Réduire l’exécution des macros.

- Limiter les accès Internet pour l’ensemble des agents à une liste blanche contrôlée.

- Déconnecter les machines compromises du réseau sans en supprimer les données.

- En cas d’infection, une suppression / un nettoyage par l’antivirus n’est pas une garantie suffisante. Seule la réinstallation de la machine permet d’assurer l’effacement de l’implant.

Grâce à la combinaison d’un antivirus et à la sauvegarde externalisée de vos données, vous êtes assurés d’être protégé contre la recrudescence de ce cheval de Troie, Emotet.

Rapprochez-vous de votre conseiller pour auditer votre situation actuelle et mettre en place la solution adéquate.